網絡竊密、監聽及防泄密技術 | 做自己 - 2024年6月

網絡竊密、監聽及防泄密技術

本書按照「了解和分析新形勢下的網絡攻擊竊密威脅,有針對性地引入安全防御和網絡監控新技術,逐步完成核心內網安全防御與防泄密體系構建」的思路進行闡述。第一部分重點介紹了新形勢下「重點強化應用滲透、利用僵屍網絡攻擊、針對用戶人性弱點攻擊、內部攻擊」的網絡攻擊竊密思路和技術手段。第二部分給出了網絡監聽的原理和關鍵技術、具體實施方案,國內外典型產品,以及監聽技術在監控和防御領域的應用;第三部分在?構建核心內網安全防御與防泄密體系」的背景下着重探討了其建設的指導思想和安全防御技術,以及具體設計方案和風險評估方法。 本書主要面向銀行、證券、保險、政府機關、軍隊、國家安全、國防科研等重點單位從事網絡安全工作的人員,以及對信息安全領域感興趣的學生、教師或技術人員。書中部分內容,包括「高可靠性僵屍網絡設計」、「面向核心內網的網絡風險評估模型」、「網絡監聽實施方案」、「網絡監聽技術應用」、「面向核心內部網絡的安全解決方案」等,融合了信息安全領域的最新技術和作者近年來的研究成果,對業內人士具有重要的參考價值和實用價值。

第一部分 網絡戰時代的網絡竊密 第1章 網絡竊密的新時代 1.1 時代背景 1.1.1 全球網絡戰時代強勢來臨 1.1.2 新型網絡應用如潮涌現 1.1.3 黑客攻擊向專業化和產業化發展 1.1.4 網絡攻擊竊密「超限戰、協同作戰」的發展態勢 1.2 暗藏在Web 2.0與社交網絡中的威脅 1.2.1 Web x.0、「雲」和社交網絡 1.2.2 Web 2.0與社交網絡中的安全威脅 1.3 涌動在無線網絡和移動 互聯網中的暗流 1.3.1 無線Mesh網絡 1.3.2 支持快速部署的模塊化數據中心 1.3.3 移動智能手持設備與移動網絡應用 1.3.4 移動設備應用中的安全威脅 1.4 潛伏在P2P中的邪惡 1.4.1 P2P技術和應用 1.4.2 面向/基於P2P的安全威脅 第2章 網絡竊密的戰術思維 2.1 典型泄密事件及簡要分析 2.2 網絡竊密者的新視角 2.2.1 竊密者眼中的網絡邏輯模型 2.2.2 竊密者眼中的網絡脆弱點 2.3 網絡攻擊竊密戰術 2.3.1 攻擊流程概述 2.3.2竊密流程概述 2.3.3 典型戰術1——多層次協同攻擊 2.3.4 典型戰術2——重點突破終端 2.3.5 典型戰術3——利用人員 心理弱點 第3章 「中間欺騙」式網絡基礎設施攻擊 3.1 攻擊網絡接入設施 3.1.1 攻擊交換設備和協議 3.1.2 攻擊DHCP服務器 3.2攻擊路由協議 3.2.1 針對RIP的攻擊 3.2.2 針對OSPF路由協議的攻擊 3.2.3 針對IS—IS路由協議的攻擊 3.2.4 針對BGP的攻擊 3.3 攻擊DNS服務器 3.3.1 DNS基本概念 3.3.2 DNS劫持的原理和實現方法 3.4 攻擊SSL 3.4.1 騙取/偽造數字證書攻擊 3.4.2 SSL代理攻擊 3.4.3 SSLstrip攻擊 第4章 「深度隱藏」下的應用層攻擊 4.1 攻擊Web服務器 4.1.1 Web服務器威脅綜述 4.1.2 緩沖區溢出攻擊 4.1.3 SQL注入攻擊 4.1.4 跨站點腳本攻擊 4.2 應用層滲透 4.2.1 惡意Web網頁滲透 4.2.2 應用軟件漏洞滲透 4.3 攻擊移動智能設備 4.3.1 智能移動設備惡意軟件的產生和危害 ……第二部分 監聽與控制第三部分 構築網絡防泄安全體系

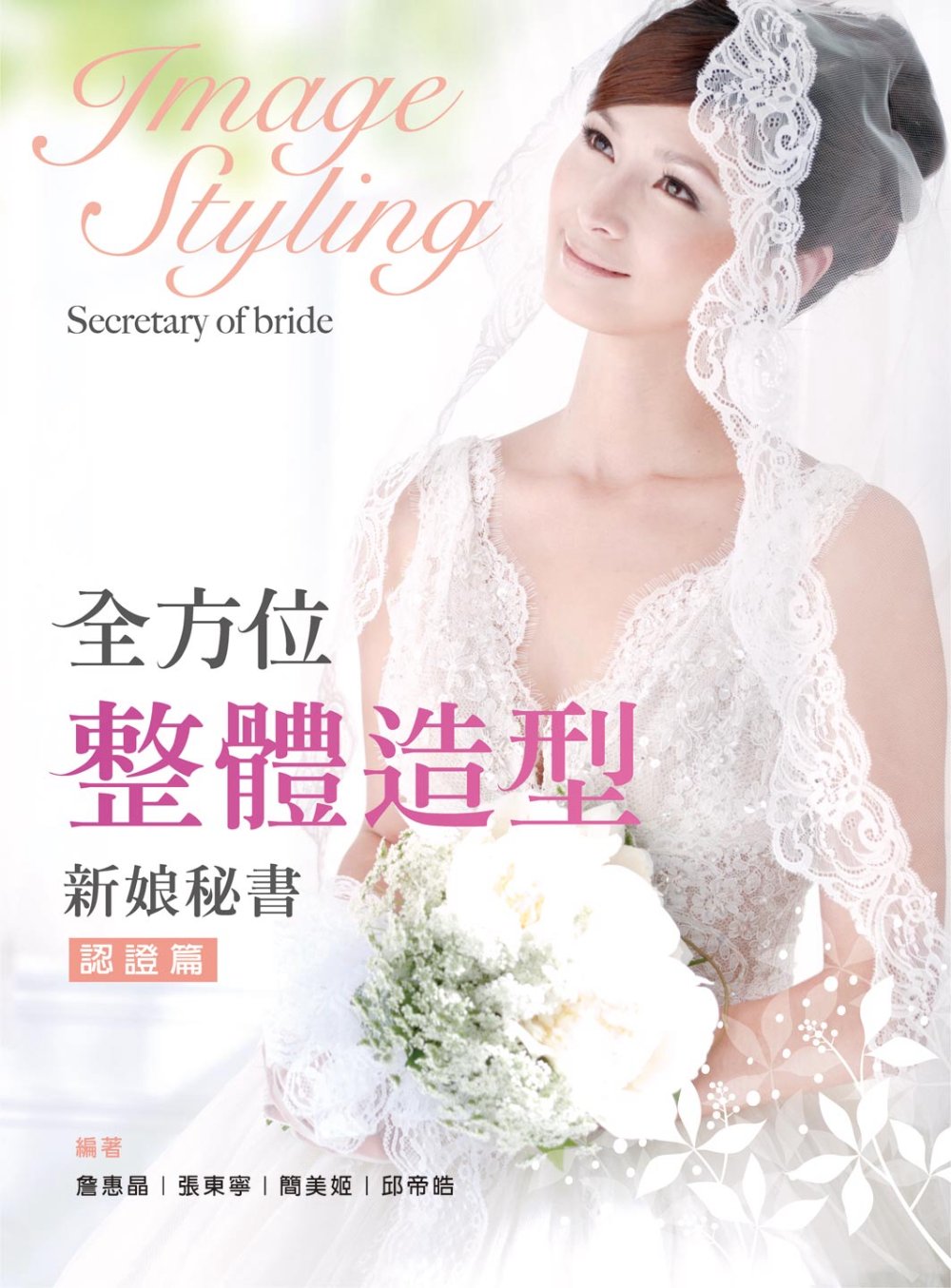

全方位整體造型:新娘秘書認證篇

全方位整體造型:新娘秘書認證篇 整體造型秘技:伴娘與人氣花童篇

整體造型秘技:伴娘與人氣花童篇 整體造型秘技:真髮篇2

整體造型秘技:真髮篇2 整體造型秘技:快速換髮篇2

整體造型秘技:快速換髮篇2 時尚巴洛克梳編寶典(書+DVD)

時尚巴洛克梳編寶典(書+DVD) 整體造型秘技:美髮造型篇2

整體造型秘技:美髮造型篇2 百變髮型 影音魔法書(附DVD)

百變髮型 影音魔法書(附DVD) 冠軍之路:國際競賽造型寶典(下)

冠軍之路:國際競賽造型寶典(下) 這些小習慣,老闆覺得你應該知道:預...

這些小習慣,老闆覺得你應該知道:預... 整體造型秘技:真髮篇

整體造型秘技:真髮篇